In un mondo in cui la collaborazione digitale determina il successo aziendale, le API sono gli eroi non celebrati. Ma cosa succede quando questi canali vitali diventano bersaglio di minacce informatiche? Scoprite come le API non protette possano essere il tallone d'Achille della vostra strategia digitale e imparate a difenderle dai pericoli informatici emergenti.

Mentre ci addentriamo nella complessità della gestione delle API, è essenziale partire dalle basi. Un aspetto fondamentale è la comprensione del concetto di base della sicurezza delle API. Che cos'è esattamente la sicurezza delle API?

Che cos'è la sicurezza delle API?

La sicurezza delle API è un aspetto cruciale della sicurezza delle applicazioni web e delle applicazioni, che prevede la protezione delle interfacce di programmazione delle applicazioni (API) da vulnerabilità quali SQL injection, attacchi DDoS e autorizzazione a livello di oggetto non funzionante. Questa pratica è essenziale per mantenere l'integrità e la riservatezza dei dati sensibili trasferiti tramite chiamate API. Una sicurezza API efficace incorpora strategie come l'autenticazione robusta, la limitazione della velocità e la crittografia(SSL/TLS) per salvaguardare i rischi di sicurezza.

Le API, che fungono da gateway per lo scambio di dati nelle app, nei dispositivi IoT e nei microservizi, richiedono misure di controllo dell'accesso come OAuth e la convalida delle richieste API. Test di sicurezza regolari, l'adesione alla OWASP API security top 10 e l'implementazione di misure come WAF (Web Application Firewall) e gateway API sono fondamentali per prevenire le violazioni dei dati e proteggere gli endpoint API.

Approfondendo le best practice per la sicurezza delle API, analizzeremo come proteggere le API REST, gestire il traffico API e affrontare le vulnerabilità della sicurezza, garantendo la protezione da tipi di attacchi quali l'eccessiva esposizione dei dati, lo scripting e le minacce automatiche. La comprensione della sicurezza delle API è fondamentale per gli sviluppatori, i team di sicurezza e i fornitori nel panorama in evoluzione della gestione delle API e di DevOps.

Perché la sicurezza delle API è importante?

La sicurezza delle API è fondamentale perché le API sono la spina dorsale della moderna comunicazione digitale tra le applicazioni, consentendo lo scambio di dati e la condivisione di funzionalità. Le API, spesso accessibili pubblicamente, sono bersagli privilegiati di attacchi come denial of service (DoS), distributed denial of service (DDoS) e vulnerabilità di assegnazione di massa. Un'efficace sicurezza delle API protegge i sistemi di backend e i dati sensibili da accessi non autorizzati e usi impropri. Garantisce l'integrità dei dati e l'affidabilità dei servizi, prevenendo le interruzioni che possono derivare dagli attacchi. Implementando misure come l'autorizzazione a livello di funzione, la sicurezza del livello di trasporto (TLS) e le strategie di protezione delle API, le organizzazioni possono salvaguardare le proprie risorse digitali e mantenere la fiducia dei propri utenti.

In che modo la sicurezza delle API è diversa dalla sicurezza generale delle applicazioni?

La sicurezza delle API si differenzia dalla sicurezza generale delle applicazioni per l'attenzione e i metodi. Mentre la sicurezza delle applicazioni copre in generale tutti gli aspetti della protezione di un'applicazione dalle minacce, la sicurezza delle API affronta in modo specifico i problemi a livello di API, compresa la gestione dei formati di dati JSON e XML. Si tratta di proteggere il canale di comunicazione, spesso utilizzando protocolli come SOAP (Simple Object Access Protocol) e GraphQL, e di gestire le vulnerabilità specifiche dell'API. La sicurezza delle API richiede anche la gestione di identificatori e chiavi univoche, l'autenticazione e l'autorizzazione sicure al gateway API e la gestione delle minacce specifiche delle API identificate da standard come la OWASP Top 10 per la sicurezza delle API.

Le 10 principali minacce alle API

L'Open Web Application Security Project (OWASP) elenca le 10 principali minacce alle API che le organizzazioni dovrebbero conoscere per migliorare la loro posizione di sicurezza delle API. Queste includono:

- Attacchi di iniezione: Iniezione di codice dannoso attraverso API che utilizzano JSON, XML o altri formati di dati.

- Autenticazione non funzionante: Debolezze nei meccanismi di autenticazione che portano ad accessi non autorizzati.

- Esposizione di dati sensibili: protezione inadeguata che porta all'accesso a dati sensibili.

- Entità esterne a XML (XXE): Attacchi mirati a processori XML mal configurati.

- Controllo degli accessi errato: Non si riesce a limitare correttamente l'accesso ai diversi endpoint API.

- Misconfigurazioni di sicurezza: Errori di configurazione comuni che espongono le API agli attacchi.

- Assegnazione di massa: Sfruttare le API assegnando in massa campi di dati non destinati all'esposizione.

- Problemi di convalida dei dati: La mancanza di un'adeguata convalida dell'input porta a vari attacchi.

- Gestione impropria delle risorse: Tracciamento e messa in sicurezza inefficiente di API ed endpoint.

Registrazione e monitoraggio insufficienti: Non riuscire a rilevare e rispondere tempestivamente alle violazioni.

Per affrontare queste minacce è necessario un approccio completo alla sicurezza delle API, che comprenda la sicurezza dei servizi web, la sicurezza del livello di trasporto e il monitoraggio e l'aggiornamento costante delle misure di sicurezza. Per saperne di più sulle principali minacce alle API e su come mitigarle, consultate Quali politiche di sicurezza per le API e come limitare i tassi.

Approfondendo le sfumature della sicurezza delle API, è importante comprendere il loro duplice ruolo di agevolazione della collaborazione e di rischio per la sicurezza. La prossima sezione approfondirà questa dinamica.

API: L'arma a doppio taglio della collaborazione e dei rischi per la sicurezza

Le API sono veicoli fondamentali per le organizzazioni per collaborare internamente, all'interno dei dipartimenti, ed esternamente, con clienti e partner, fungendo di fatto da spina dorsale delle moderne API web. Svolgono inoltre un ruolo fondamentale nell'integrazione delle applicazioni, soprattutto con le API di terze parti create da partner o enti pubblici. Tuttavia, una recente indagine ha rivelato una vulnerabilità significativa: una grande percentuale di API interne e addirittura il 25% di quelle di terze parti non sono gestite, esponendole a vari rischi e vulnerabilità della sicurezza delle API. Questa svista nella gestione delle API può portare a gravi conseguenze, come furto di dati, perdite finanziarie, perdita di proprietà intellettuale e danni alla reputazione, in quanto le API non protette costituiscono una parte importante della superficie di attacco per gli hacker.

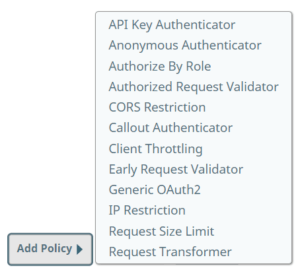

La protezione delle API, che comporta strategie come l'implementazione di solidi protocolli di autenticazione, la limitazione della velocità per gestire il traffico API e la risoluzione delle vulnerabilità delle API, è in realtà un compito relativamente semplice con gli strumenti e gli approcci giusti. La soluzione SnapLogic API Management, integrata con una piattaforma iPaaS di alto livello, consente alle aziende di gestire e governare efficacemente le API interne ed esterne. Questo post approfondirà i vari criteri di sicurezza offerti dalla soluzione SnapLogic API Management, dal più aperto "Authenticator anonimo" al più rigoroso "OAuth2", e il modo in cui questi possono aiutare a mitigare la cattiva configurazione della sicurezza e altre minacce alla sicurezza.

Per una panoramica dettagliata dei vari tipi di policy disponibili per l'applicazione su SnapLogic API Gateway, fare riferimento alla Figura 1 qui sotto. Inoltre, la comprensione dell'importanza della giusta architettura del gateway API per la protezione delle API e i vantaggi di una gestione efficace del traffico API sono fondamentali nel contesto più ampio della sicurezza e della gestione delle API.

Criteri di controllo degli accessi alla gestione delle API di SnapLogic

Ecco un elenco di 12 criteri di controllo degli accessi che è possibile utilizzare con la soluzione SnapLogic API Management per garantire una solida sicurezza delle applicazioni e gestire efficacemente il traffico API.

1 - Autenticatore anonimo

Il criterio Autenticatore anonimo consente un accesso aperto all'API, comune per l'accesso in sola lettura o per l'esposizione di dati pubblici. Questo criterio si attiva quando viene effettuata una richiesta senza un metodo di autenticazione specifico, come OAuth o l'autenticazione dell'utente. Per bilanciare i rischi di sicurezza intrinseci, si consiglia di abbinarlo a un criterio di autorizzazione che assegni un ruolo "anonimo", in modo da risolvere efficacemente le potenziali vulnerabilità dell'API. Inoltre, l'integrazione di questo criterio con un meccanismo di throttling è fondamentale per prevenire gli attacchi DDoS e l'esposizione eccessiva dei dati, controllando la velocità delle richieste API. Anche il monitoraggio dell'indirizzo IP del client è fondamentale per gestire l'accesso e l'utilizzo a livello di gateway API.

2 - Authorize by Role

Il criterio Authorize by Role rafforza la sicurezza autorizzando le richieste API in base al ruolo del cliente, un aspetto fondamentale del controllo degli accessi. Questo criterio, attivato dopo l'autenticazione, è essenziale per proteggere le informazioni sensibili e l'esecuzione delle funzioni. Minimizza la superficie di attacco e riduce il rischio di configurazioni errate della sicurezza specificando i ruoli, consentendo ai creatori di API di regolare con precisione i livelli di accesso per le varie parti dell'API. Questa politica è particolarmente importante per gestire diversi tipi di chiamate API, come GET o POST, garantendo che solo le richieste opportunamente autenticate accedano a dati o funzionalità sensibili.

Entrambi i criteri Anonyomous Authenticator e Autorize by Role sono fondamentali per gestire la sicurezza degli endpoint API all'interno del framework SnapLogic API Management, contribuendo a una strategia completa per salvaguardare i dati sensibili e le applicazioni da vari attacchi API e minacce alla sicurezza. Per ulteriori approfondimenti sull'implementazione di una solida strategia API e sulla comprensione del suo valore nella costruzione di un ecosistema digitale, leggere ulteriori informazioni su API e strategia aziendale.

3 - Criterio API Key Authenticator

Il criterio API Key Authenticator è un metodo prevalente per proteggere le API, garantendo che i client siano autenticati utilizzando una chiave API unica per invocare l'API. Questa chiave viene trasmessa come intestazione o come parametro di query al gateway API, migliorando la sicurezza e controllando l'accesso. I consumatori di API possono gestire queste chiavi, anche per ottenerle e rinnovarle, attraverso l'API Developer Portal, che svolge un ruolo cruciale nel mantenimento della sicurezza delle API e nella gestione del traffico API.

4 - Politiche del validatore di richieste autorizzate/precoci

Queste politiche sono fondamentali per eseguire la validazione generica delle richieste API. L'Early Request Validator opera prima dell'autenticazione e l'Authorized Request Validator dopo l'autorizzazione. Convalidando le richieste in anticipo, queste politiche aiutano a evitare inutili costi di esecuzione della pipeline in caso di richieste non valide, contribuendo a una gestione efficiente del traffico API e riducendo la superficie di attacco per potenziali minacce alla sicurezza.

5 - Criterio dell'autenticatore Callout

Il criterio dell'autenticatore Callout offre flessibilità agli sviluppatori di API. Se esiste un servizio REST per l'autenticazione degli utenti, il gateway API può autenticare gli utenti richiamando questo servizio esterno. Questo approccio alla sicurezza su più livelli è fondamentale per proteggere le API da varie minacce, tra cui l'accesso non autorizzato e le configurazioni errate della sicurezza.

Dopo questa sezione, la Figura 3 illustra la configurazione di una politica OAuth2 generica con GitHub come provider OAuth2, dimostrando l'applicazione pratica di queste politiche di sicurezza in uno scenario reale.

6 - Criterio OAuth2 generico

Il criterio OAuth2 generico è sempre più riconosciuto come uno standard per un'autenticazione robusta nel panorama delle API. Sfrutta un provider OAuth2 per autenticare i client, reindirizzandoli per completare il flusso di autenticazione. Dopo aver ricevuto il token di accesso, il gateway API ottiene un ID e un ruolo assegnato all'utente, garantendo un controllo dell'accesso sicuro e basato sui ruoli e salvaguardando i dati sensibili da accessi non autorizzati.

7 - Criterio delle credenziali client OAuth2.0

Il criterio delle credenziali client OAuth2.0 utilizza le credenziali esistenti dell'ambiente OAuth2.0 per l'autenticazione degli utenti. Ideale per le interazioni machine-to-machine, questo criterio è fondamentale negli scenari in cui non è necessaria l'autenticazione a livello di utente, riducendo così la complessità dei processi di autenticazione e garantendo l'integrità delle chiamate API automatizzate.

8 - Criterio di restrizione IP

Il criterio di restrizione IP, essenziale per il controllo e il monitoraggio del traffico API, limita l'accesso in base all'indirizzo IP del client. Particolarmente utile per l'uso interno dell'API all'interno di un'organizzazione, questo criterio aiuta a mitigare il rischio di richieste eccessive da fonti non autorizzate, svolgendo così un ruolo fondamentale nella difesa dagli attacchi DDoS e dai tentativi di accesso non autorizzato.

9 - Criterio di limitazione delle dimensioni delle richieste

Questo criterio limita le dimensioni dei payload inviati al gateway API, garantendo che le richieste che superano una soglia predeterminata vengano automaticamente rifiutate. Limitando le dimensioni delle richieste, questo criterio serve a prevenire le vulnerabilità della sicurezza, come gli attacchi di buffer overflow, e a garantire una gestione efficiente del traffico API.

10 - Criterio di restrizione CORS (Cross-Origin Resource Sharing)

Il criterio di restrizione CORS consente agli sviluppatori di API di specificare le intestazioni appropriate per le richieste cross-domain, garantendo che non vengano bloccate dai browser. Questo è fondamentale per mantenere la funzionalità e la sicurezza delle applicazioni web che si basano su API di domini diversi.

11 - Criterio di strozzatura dei client

Questo criterio limita il numero di chiamate API che un utente può effettuare in un determinato periodo di tempo, rifiutando le richieste che superano il limite stabilito. Questo tipo di accesso misurato è fondamentale per gestire il traffico API, evitare il sovraccarico del gateway API e mantenere livelli di servizio ottimali per tutti i consumatori API.

12 - Criterio Request Transformer

Il criterio Request Transformer consente agli sviluppatori API di modificare le richieste prima che procedano oltre. Ciò include l'aggiunta, la sostituzione o la rimozione di parti dell'intestazione in condizioni specifiche, migliorando così la flessibilità e la sicurezza delle interazioni API.

Ottimizzazione della sicurezza delle API con SnapLogic

La soluzione SnapLogic API Management offre una solida funzione di gerarchia delle policy, essenziale per creare un ecosistema API sicuro e flessibile. Le policy possono essere applicate meticolosamente a vari livelli, da quello organizzativo fino alle singole versioni delle API, facilitando il controllo granulare sulla sicurezza delle API. Questa flessibilità consente agli amministratori delle API di implementare misure di sicurezza fondamentali come la limitazione della velocità e le restrizioni IP in tutte le API di un'organizzazione o di un progetto. Ad esempio, un criterio globale di strozzatura dei client svolge un ruolo cruciale nella prevenzione degli attacchi DDoS, garantendo che nessun singolo utente API possa sovraccaricare Snaplex con richieste API eccessive.

Inoltre, la possibilità di differenziare le policy tra le varie versioni delle API consente di personalizzare la sicurezza delle applicazioni, migliorando sia il livello di governance che l'esperienza dell'utente. Questo approccio è particolarmente efficace nella gestione del ciclo di vita delle API, garantendo che ogni versione aderisca agli standard di sicurezza e alle best practice più recenti, come le linee guida OWASP per la sicurezza delle applicazioni web e la prevenzione di vulnerabilità come l'iniezione SQL e le violazioni dei dati.

Ci auguriamo che questa panoramica abbia illuminato la gamma di criteri di sicurezza disponibili nella soluzione SnapLogic API Management, progettati per proteggere i dati sensibili, gestire il traffico API e ridurre i rischi per la sicurezza. Questi criteri, tra cui l'autenticazione OAuth, la crittografia SSL/TLS e la gestione delle chiavi API, sono fondamentali per proteggere le applicazioni web, i dispositivi IoT e le API REST da una serie di minacce alla sicurezza in continua evoluzione.

Rimanete sintonizzati per ulteriori approfondimenti su come la nostra soluzione di gestione delle API può consentire agli sviluppatori e ai consumatori di portare in modo efficiente i prodotti API sul mercato, sfruttando l'automazione, l'elaborazione dei dati in tempo reale e le chiamate API sicure. Se siete desiderosi di vedere queste funzionalità in azione e di capire come possono migliorare la vostra strategia API, in particolare in un ambiente DevOps, vi invitiamo a richiedere oggi stesso una demo della nostra soluzione di gestione API. Scoprite in prima persona come SnapLogic può proteggere le vostre API dal complesso panorama delle sfide di sicurezza delle API.