In einer Welt, in der die digitale Zusammenarbeit den Geschäftserfolg bestimmt, sind APIs die unbesungenen Helden. Doch was passiert, wenn diese wichtigen Kanäle zur Zielscheibe von Cyber-Bedrohungen werden? Entdecken Sie, wie ungesicherte APIs die Achillesferse Ihrer digitalen Strategie sein können, und erfahren Sie, wie Sie sie gegen aufkommende Cybergefahren absichern können.

Wenn wir tiefer in die Komplexität der API-Verwaltung eintauchen, ist es wichtig, mit den Grundlagen zu beginnen. Ein wichtiger Aspekt dabei ist das Verständnis des grundlegenden Konzepts der API-Sicherheit. Was genau ist also API-Sicherheit?

Was ist API-Sicherheit?

API-Sicherheit ist ein entscheidender Aspekt der Webanwendungs- und Anwendungssicherheit. Sie umfasst den Schutz von Anwendungsprogrammierschnittstellen (APIs) vor Schwachstellen wie SQL-Injection, DDoS-Angriffen und nicht funktionierender Autorisierung auf Objektebene. Diese Praxis ist wichtig, um die Integrität und Vertraulichkeit sensibler Daten, die über API-Aufrufe übertragen werden, zu wahren. Wirksame API-Sicherheit umfasst Strategien wie robuste Authentifizierung, Ratenbegrenzung und Verschlüsselung(SSL/TLS) zum Schutz vor Sicherheitsrisiken.

APIs, die als Gateways für den Datenaustausch in Apps, IoT-Geräten und Microservices dienen, erfordern wachsame Zugriffskontrollmaßnahmen wie OAuth und die Validierung von API-Anfragen. Regelmäßige Sicherheitstests, die Einhaltung der OWASP API Security Top 10 und der Einsatz von Maßnahmen wie WAF (Web Application Firewall) und API-Gateways sind entscheidend für die Vermeidung von Datenschutzverletzungen und die Sicherung von API-Endpunkten.

Bei der Vertiefung der Best Practices für die API-Sicherheit werden wir untersuchen, wie REST-APIs gesichert, der API-Verkehr verwaltet und Sicherheitsschwachstellen behoben werden können, um den Schutz vor Angriffen wie übermäßiger Datenexposition, Scripting und automatisierten Bedrohungen zu gewährleisten. Ein Verständnis der API-Sicherheit ist für Entwickler, Sicherheitsteams und Anbieter in der sich entwickelnden Landschaft der API-Verwaltung und DevOps entscheidend.

Warum ist API-Sicherheit wichtig?

API-Sicherheit ist von entscheidender Bedeutung, da APIs das Rückgrat der modernen digitalen Kommunikation zwischen Anwendungen sind und den Austausch von Daten und die gemeinsame Nutzung von Funktionen ermöglichen. APIs, die oft öffentlich zugänglich sind, sind vorrangige Ziele für Angriffe wie Denial of Service (DoS), Distributed Denial of Service (DDoS) und Schwachstellen bei der Massenzuweisung. Eine wirksame API-Sicherheit schützt die Backend-Systeme und sensible Daten vor unbefugtem Zugriff und Missbrauch. Sie gewährleistet die Datenintegrität und Zuverlässigkeit von Diensten und verhindert Unterbrechungen, die durch Angriffe entstehen können. Durch die Implementierung von Maßnahmen wie Autorisierung auf Funktionsebene, Transport Layer Security (TLS) und API-Schutzstrategien können Unternehmen ihre digitalen Werte schützen und das Vertrauen ihrer Benutzer aufrechterhalten.

Wie unterscheidet sich die API-Sicherheit von der allgemeinen Anwendungssicherheit?

Die API-Sicherheit unterscheidet sich von der allgemeinen Anwendungssicherheit durch ihren Schwerpunkt und ihre Methoden. Während die Anwendungssicherheit im Großen und Ganzen alle Aspekte des Schutzes einer Anwendung vor Bedrohungen abdeckt, befasst sich die API-Sicherheit speziell mit Problemen auf der API-Ebene, einschließlich der Handhabung von JSON- und XML-Datenformaten. Sie umfasst die Sicherung des Kommunikationskanals, häufig unter Verwendung von Protokollen wie SOAP (Simple Object Access Protocol) und GraphQL, und die Verwaltung API-spezifischer Schwachstellen. Die API-Sicherheit erfordert auch die Verwaltung eindeutiger Identifikatoren und Schlüssel, die Gewährleistung einer sicheren Authentifizierung und Autorisierung am API-Gateway und die Bewältigung spezifischer API-Bedrohungen, die von Standards wie den OWASP Top 10 für API-Sicherheit identifiziert wurden.

Die 10 größten API-Bedrohungen

Das Open Web Application Security Project (OWASP) listet die 10 größten API-Bedrohungen auf, die Unternehmen kennen sollten, um ihre API-Sicherheitslage zu verbessern. Dazu gehören:

- Injektionsangriffe: Böswillige Code-Injektion über APIs, die JSON, XML oder andere Datenformate verwenden.

- Fehlerhafte Authentifizierung: Schwachstellen in den Authentifizierungsmechanismen, die zu unberechtigtem Zugriff führen.

- Gefährdung sensibler Daten: Unzureichender Schutz führt zum Zugriff auf sensible Daten.

- Externe XML-Entitäten (XXE): Angriffe, die auf schlecht konfigurierte XML-Prozessoren abzielen.

- Fehlerhafte Zugangskontrolle: Der Zugriff auf verschiedene API-Endpunkte wird nicht richtig eingeschränkt.

- Sicherheitsfehlkonfigurationen: Häufige Fehlkonfigurationen, die APIs für Angriffe anfällig machen.

- Massenzuweisung: Ausnutzung von APIs durch Massenzuweisung von Datenfeldern, die nicht für die Offenlegung vorgesehen sind.

- Probleme bei der Datenvalidierung: Das Fehlen einer angemessenen Eingabevalidierung führt zu verschiedenen Angriffen.

- Unsachgemäße Vermögensverwaltung: Ineffiziente Verfolgung und Sicherung von APIs und Endpunkten.

Unzureichende Protokollierung und Überwachung: Versäumnis, Verstöße rechtzeitig zu erkennen und darauf zu reagieren.

Um diesen Bedrohungen zu begegnen, ist ein umfassender Ansatz für die API-Sicherheit erforderlich, der die Sicherheit von Webdiensten, die Sicherheit auf der Transportebene sowie die konsequente Überwachung und Aktualisierung von Sicherheitsmaßnahmen umfasst. Wenn Sie mehr über die wichtigsten API-Bedrohungen und deren Abschwächung erfahren möchten, lesen Sie den Artikel Welche API-Sicherheitsrichtlinien und Ratenbegrenzung.

Wenn wir uns näher mit den Nuancen der API-Sicherheit befassen, ist es wichtig, ihre doppelte Rolle bei der Erleichterung der Zusammenarbeit und dem Auftreten von Sicherheitsrisiken zu verstehen. Im nächsten Abschnitt wird diese Dynamik weiter vertieft.

APIs: Das zweischneidige Schwert der Zusammenarbeit und der Sicherheitsrisiken

APIs sind für Unternehmen ein wichtiges Instrument für die interne Zusammenarbeit innerhalb von Abteilungen und für die externe Zusammenarbeit mit Kunden und Partnern, da sie das Rückgrat moderner Web-APIs bilden. Sie spielen auch eine zentrale Rolle bei der Anwendungsintegration, insbesondere mit APIs von Drittanbietern, die von Partnern oder öffentlichen Einrichtungen erstellt wurden. Eine kürzlich durchgeführte Umfrage ergab jedoch eine erhebliche Schwachstelle: Ein großer Prozentsatz der internen APIs und sogar 25 % der APIs von Drittanbietern werden nicht verwaltet, wodurch sie verschiedenen API-Sicherheitsrisiken und -Schwachstellen ausgesetzt sind. Dieses Versäumnis bei der API-Verwaltung kann schwerwiegende Folgen haben, wie Datendiebstahl, finanzielle Verluste, Verlust von geistigem Eigentum und Rufschädigung, da ungesicherte APIs einen großen Teil der Angriffsfläche für Hacker bilden.

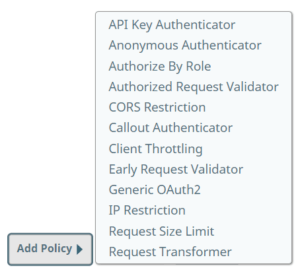

Die Sicherung Ihrer APIs, die Strategien wie die Implementierung robuster Authentifizierungsprotokolle, Ratenbegrenzung zur Verwaltung des API-Datenverkehrs und die Behebung von API-Schwachstellen umfasst, ist mit den richtigen Tools und Ansätzen eigentlich eine relativ einfache Aufgabe. Die SnapLogic API Management-Lösung, die in eine erstklassige iPaaS-Plattform integriert ist, ermöglicht es Unternehmen, sowohl interne als auch externe APIs effektiv zu verwalten und zu steuern. In diesem Beitrag werden verschiedene von der SnapLogic API Management-Lösung angebotene Sicherheitsrichtlinien vorgestellt, die vom offeneren "Anonymous Authenticator" bis zum strengeren "OAuth2" reichen, und es wird erläutert, wie diese dazu beitragen können, Sicherheitsfehlkonfigurationen und andere Sicherheitsbedrohungen einzudämmen.

Einen detaillierten Überblick über die verschiedenen Richtlinientypen, die für die Anwendung auf dem SnapLogic API Gateway zur Verfügung stehen, finden Sie in Abbildung 1 unten. Darüber hinaus ist das Verständnis der Bedeutung der richtigen API-Gateway-Architektur für die Sicherung von APIs und der Vorteile einer effektiven Verwaltung des API-Datenverkehrs im breiteren Kontext der API-Sicherheit und -Verwaltung entscheidend.

SnapLogic API Management Zugriffskontrollrichtlinien

Im Folgenden finden Sie eine Liste von 12 Zugriffskontrollrichtlinien, die Sie mit der SnapLogic API Management-Lösung verwenden können, um eine zuverlässige Anwendungssicherheit zu gewährleisten und den API-Datenverkehr effektiv zu verwalten.

1 - Anonymer Authentifikator

Die Richtlinie "Anonymer Authentifikator" ermöglicht den offenen Zugang zu Ihrer API, was für den Nur-Lese-Zugriff oder die Freigabe öffentlicher Daten üblich ist. Diese Richtlinie wird aktiviert, wenn eine Anforderung ohne eine bestimmte Authentifizierungsmethode, wie OAuth oder Benutzerauthentifizierung, gestellt wird. Um die inhärenten Sicherheitsrisiken auszugleichen, wird empfohlen, sie mit einer Autorisierungsrichtlinie zu kombinieren, die eine "anonyme" Rolle zuweist, um potenzielle API-Schwachstellen effektiv zu beseitigen. Darüber hinaus ist die Integration dieser Richtlinie mit einem Drosselungsmechanismus von entscheidender Bedeutung, um DDoS-Angriffe und eine übermäßige Datenexposition zu verhindern, indem die Rate der API-Anfragen kontrolliert wird. Die Überwachung der IP-Adresse des Clients ist auch für die Verwaltung des Zugangs und der Nutzung auf der Ebene des API-Gateways von entscheidender Bedeutung.

2 - Autorisieren nach Rolle

Die Richtlinie "Autorisieren nach Rolle" stärkt die Sicherheit, indem sie API-Anfragen auf der Grundlage der Rolle des Clients autorisiert - ein wichtiger Aspekt der Zugriffskontrolle. Diese Richtlinie, die nach der Authentifizierung aktiviert wird, ist für die Sicherung sensibler Informationen und die Ausführung von Funktionen unerlässlich. Sie minimiert die Angriffsfläche und verringert das Risiko von Sicherheitsfehlkonfigurationen, indem sie Rollen festlegt und es den API-Erstellern ermöglicht, die Zugriffsebenen für verschiedene Teile der API fein abzustimmen. Diese Richtlinie ist besonders wichtig für die Verwaltung verschiedener Arten von API-Aufrufen, z. B. GET oder POST, um sicherzustellen, dass nur entsprechend authentifizierte Anfragen auf sensible Daten oder Funktionen zugreifen.

Die Richtlinien "Anonymer Authentifikator" und "Autorisieren nach Rolle" sind für die Verwaltung der Sicherheit von API-Endpunkten innerhalb des SnapLogic API Management-Frameworks von entscheidender Bedeutung und tragen zu einer umfassenden Strategie zum Schutz sensibler Daten und Anwendungen vor verschiedenen API-Angriffen und Sicherheitsbedrohungen bei. Für weitere Einblicke in die Implementierung einer robusten API-Strategie und das Verständnis ihres Wertes für den Aufbau eines digitalen Ökosystems, lesen Sie mehr über APIs und Unternehmensstrategie.

3 - API-Schlüsselauthentifizierungsrichtlinie

Die API-Schlüsselauthentifizierungsrichtlinie ist eine weit verbreitete Methode zur Sicherung von APIs, die sicherstellt, dass Clients mit einem eindeutigen API-Schlüssel authentifiziert werden, um die API aufzurufen. Dieser Schlüssel wird entweder als Header oder als Abfrageparameter an das API-Gateway übertragen, was die Sicherheit erhöht und den Zugriff kontrolliert. API-Kunden können diese Schlüssel über das API-Entwicklerportal verwalten, einschließlich des Abrufs und der Erneuerung, das eine entscheidende Rolle bei der Aufrechterhaltung der API-Sicherheit und der Verwaltung des API-Datenverkehrs spielt.

4 - Authorized/Early Request Validator Policies

Diese Richtlinien sind für die Durchführung der allgemeinen Validierung von API-Anforderungen von entscheidender Bedeutung. Der Early Request Validator arbeitet vor der Authentifizierung und der Authorized Request Validator nach der Autorisierung. Durch die frühzeitige Validierung von Anforderungen tragen diese Richtlinien dazu bei, unnötige Pipeline-Ausführungskosten im Falle ungültiger Anforderungen zu vermeiden, was zu einer effizienten Verwaltung des API-Datenverkehrs beiträgt und die Angriffsfläche für potenzielle Sicherheitsbedrohungen verringert.

5 - Callout-Authentifizierungsrichtlinie

Die Callout-Authentifizierungsrichtlinie bietet Flexibilität für API-Entwickler. Wenn es einen bestehenden REST-Dienst für die Benutzerauthentifizierung gibt, kann das API-Gateway Benutzer authentifizieren, indem es diesen externen Dienst aufruft. Dieser mehrschichtige Ansatz für die Sicherheit ist entscheidend für den Schutz von APIs vor verschiedenen Bedrohungen, einschließlich unbefugtem Zugriff und Sicherheitsfehlkonfigurationen.

Im Anschluss an diesen Abschnitt veranschaulicht Abbildung 3 die Konfiguration einer generischen OAuth2-Richtlinie mit GitHub als OAuth2-Anbieter und demonstriert die praktische Anwendung dieser Sicherheitsrichtlinien in einem realen Szenario.

6 - Generische OAuth2-Richtlinie

Die generische OAuth2-Richtlinie wird zunehmend als Standard für eine zuverlässige Authentifizierung in der API-Landschaft anerkannt. Sie nutzt einen OAuth2-Provider zur Authentifizierung von Clients und leitet sie zur Vervollständigung des Authentifizierungsflusses weiter. Nach Erhalt des Zugriffstokens erhält das API-Gateway eine ID und eine zugewiesene Rolle für den Benutzer, um eine sichere, rollenbasierte Zugriffskontrolle zu gewährleisten und sensible Daten vor unbefugtem Zugriff zu schützen.

7 - OAuth2.0 Client Credentials-Richtlinie

Die OAuth2.0 Client Credentials-Richtlinie nutzt vorhandene Anmeldedaten aus Ihrer OAuth2.0-Umgebung für die Benutzerauthentifizierung. Diese Richtlinie ist ideal für Maschine-zu-Maschine-Interaktionen und spielt eine zentrale Rolle in Szenarien, in denen eine Authentifizierung auf Benutzerebene nicht erforderlich ist. Dadurch wird die Komplexität von Authentifizierungsprozessen reduziert und die Integrität automatisierter API-Aufrufe sichergestellt.

8 - IP-Beschränkungsrichtlinie

Die IP-Beschränkungsrichtlinie, die für die Kontrolle und Überwachung des API-Verkehrs unerlässlich ist, schränkt den Zugriff auf der Grundlage der IP-Adresse des Clients ein. Diese Richtlinie ist vor allem für die interne API-Nutzung innerhalb einer Organisation nützlich und trägt dazu bei, das Risiko übermäßiger Anfragen aus nicht autorisierten Quellen zu verringern. Sie spielt somit eine entscheidende Rolle bei der Abwehr von DDoS-Angriffen und nicht autorisierten Zugriffsversuchen.

9 - Richtlinie zur Begrenzung der Anforderungsgröße

Diese Richtlinie begrenzt die Größe der an das API-Gateway gesendeten Nutzdaten und sorgt dafür, dass Anforderungen, die einen bestimmten Schwellenwert überschreiten, automatisch abgelehnt werden. Durch die Begrenzung der Anforderungsgrößen trägt die Richtlinie dazu bei, Sicherheitsschwachstellen wie Pufferüberlaufangriffe zu verhindern und eine effiziente Verwaltung des API-Datenverkehrs zu gewährleisten.

10 - CORS-Einschränkungsrichtlinie (Cross-Origin Resource Sharing )

Die CORS-Einschränkungsrichtlinie ermöglicht es API-Entwicklern, geeignete Header für domänenübergreifende Anfragen festzulegen, um sicherzustellen, dass diese nicht von Browsern blockiert werden. Dies ist entscheidend für die Aufrechterhaltung der Funktionalität und Sicherheit von Webanwendungen, die auf APIs aus verschiedenen Domänen angewiesen sind.

11 - Client Throttling Policy

Diese Richtlinie begrenzt die Anzahl der API-Aufrufe, die ein Verbraucher innerhalb eines bestimmten Zeitrahmens tätigen kann, und lehnt Anfragen ab, die das festgelegte Limit überschreiten. Ein solcher dosierter Zugriff ist für die Verwaltung des API-Verkehrs, die Vermeidung einer Überlastung des API-Gateways und die Aufrechterhaltung optimaler Service-Levels für alle API-Kunden von entscheidender Bedeutung.

12 - Request-Transformer-Richtlinie

Die Request-Transformer-Richtlinie ermöglicht es API-Entwicklern, Anfragen zu ändern, bevor sie weitergehen. Dazu gehört das Hinzufügen, Ersetzen oder Entfernen von Teilen des Headers unter bestimmten Bedingungen, wodurch die Flexibilität und Sicherheit von API-Interaktionen erhöht wird.

Optimierung der API-Sicherheit mit SnapLogic

Die SnapLogic API Management-Lösung bietet eine robuste Funktion zur Richtlinienhierarchie, die für die Schaffung eines sicheren und flexiblen API-Ökosystems unerlässlich ist. Richtlinien können sorgfältig auf verschiedenen Ebenen angewendet werden - von der Organisationsebene bis hin zu einzelnen API-Versionen, was eine granulare Kontrolle der API-Sicherheit ermöglicht. Dank dieser Flexibilität können API-Administratoren grundlegende Sicherheitsmaßnahmen wie Ratenbegrenzung und IP-Beschränkungen für alle APIs innerhalb einer Organisation oder eines Projekts implementieren. So spielt beispielsweise eine globale Client-Drosselungsrichtlinie eine entscheidende Rolle bei der Verhinderung von DDoS-Angriffen, da sie sicherstellt, dass kein einzelner API-Kunde den Snaplex mit übermäßigen API-Anforderungen überfordern kann.

Darüber hinaus ermöglicht die Möglichkeit, Richtlinien für verschiedene API-Versionen zu differenzieren, eine maßgeschneiderte Anwendungssicherheit, die sowohl die Governance-Ebene als auch das Benutzererlebnis verbessert. Dieser Ansatz ist besonders effektiv bei der Verwaltung des Lebenszyklus von APIs und stellt sicher, dass jede Version die neuesten Sicherheitsstandards und Best Practices einhält, wie z. B. die OWASP-Richtlinien für die Sicherheit von Webanwendungen und die Verhinderung von Schwachstellen wie SQL-Injection und Datenverletzungen.

Wir hoffen, dass dieser Überblick das Spektrum der in der SnapLogic API Management-Lösung verfügbaren Sicherheitsrichtlinien beleuchtet hat, die zum Schutz sensibler Daten, zur Verwaltung des API-Verkehrs und zur Minderung von Sicherheitsrisiken entwickelt wurden. Diese Richtlinien, einschließlich OAuth-Authentifizierung, SSL/TLS-Verschlüsselung und API-Schlüsselverwaltung, sind entscheidend für den Schutz Ihrer Webanwendungen, IoT-Geräte und REST-APIs vor einer sich ständig weiterentwickelnden Reihe von Sicherheitsbedrohungen.

Bleiben Sie dran, um mehr darüber zu erfahren, wie unsere API-Verwaltungslösung API-Entwicklern und -Kunden helfen kann, API-Produkte effizient auf den Markt zu bringen, indem sie Automatisierung, Echtzeit-Datenverarbeitung und sichere API-Aufrufe nutzt. Wenn Sie diese Funktionen in Aktion sehen und verstehen möchten, wie sie Ihre API-Strategie verbessern können, insbesondere in einer DevOps-Umgebung, laden wir Sie ein, noch heute eine Demo unserer API-Management-Lösung anzufordern. Erfahren Sie aus erster Hand, wie SnapLogic Ihre APIs gegen die komplexe Landschaft der API-Sicherheitsherausforderungen absichern kann.